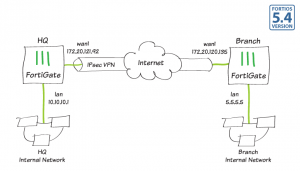

في هذا المقال , سوف تتعلم كيفية ربط شبكتين باستخدام منتج FortiGates لشبكات مختلفه قد تكون فروع لشركة او ما شابة وذلك بإستخدام IPsec VPN.

الشبكتين سوف يتم ربطهم بـ FortiGates بإستخدام VPN Wizard’s Site to Site .

في هذا المثال, الفرع الأول سيشار إليه بـ HQ والأخر سيشار إليه بـ Bransh.

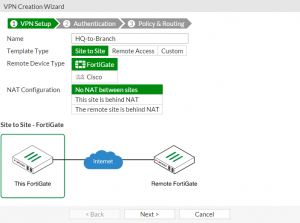

1. إعداد الـ HQ IPsec VPN

على HQ Fortigate, إذهب الى VPN > IPsex Wizard

وإختر قالب Site to Site وإختر FortiGate.

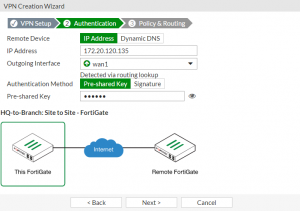

في خطوة التحقق “Authentication” ,ضع عنوان IP الخاص بالفرع “Branch FortiGate” وفي هذا المثال هو “172.20.120.135”. وبعد وضعك لـ Gateway, المنفذ المتاح سوف يعيين كمنفذ خارجي. اذا أحببت إستخدام منفذ مختلف قم بالإختيار من القائمة المنسدلة.

ايضا قم بوضع Pre-shared Key أمن.

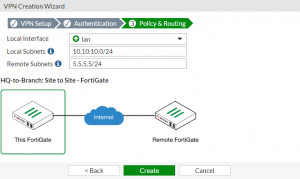

في خطوة Policy & Routing , حدد Local Interface. والـ Local Subnets ستضاف بشكل تلقائي. ضع Remote Subnets الى الـ local subnet التابعة لـ Branch FortiGate (وفي المثال, 5.5.5.5/24).

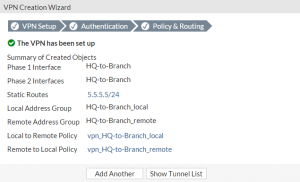

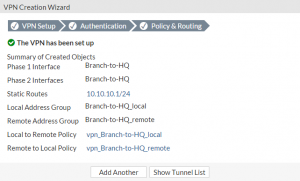

الصفحة التالية سوف تظهر الإعدادات المنشئة عبر wizard لمعاينتها و تشمل عناوين الفايرول , static route و السياسات الأمنية.

2. إعدادات Branch IPsec VPN

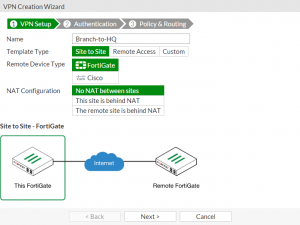

على Branch FortiGate, اذهب الى VPN> IPsec Wizard.

واختر قالب Site to site, ثم اختر FortiGate.

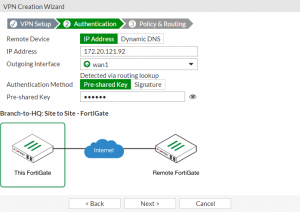

في خطوة التحقق “Authentication” ,ضع عنوان IP الخاص الفرع الرئيسي “HQ FortiGate” وفي هذا المثال هو”172.20.121.92″. وبعد وضعك لـ Gateway, المنفذ المتاح سوف يعيين كمنفذ خارجي. يمكنك استخدام منفذ آخر اذا أحببت.

وضع نفس Pre-shared Key الذي وضعته لـ HQ’s VPN.

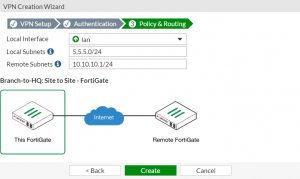

في خطوة Policy & Routing , حدد Local Interface. والـ Local Subnets ستضاف بشكل تلقائي. ثم ضع Remote Subnets الى الـ local subnet التابعة لـ HQ FortiGate (وفي المثال, 10.10.10.1/24).

الصفحة التالية سوف تظهر الإعدادات المنشئة عبر wizard لمعاينتها و تشمل عناوين الفايرول , static route و السياسات الأمنية.

3. أخيراً

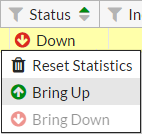

على إحدى FortiGate, اذهب إلى Monitor>IPsec Monitor للتحقق من حالة VPN tunnel. اضغط زر الماوس اليمين تحت status وحدد Bring up.

الان يمكن لأي مستخدم من خلال إحدى شبكات الفرعين الإتصال بأي عنوان مع الطرف الثاني بشكل سلس جدا .

اذا احتجت اختبار الاتصال والتأكد من أن كل شي على ما يرام قم بعمل PING لشبكة HQ من شبكة الـ Branch .