في مقالات سابقة تعرفنا على أكثر من طريقة لعمل timeline للملفات و الأحداث الخاصة بالدليل سواء بالطريقة التقليدية أو عن طريق أداة log2timeline أتمنى قراءة المقالات قبل البدء بقراءة هذا المقال .

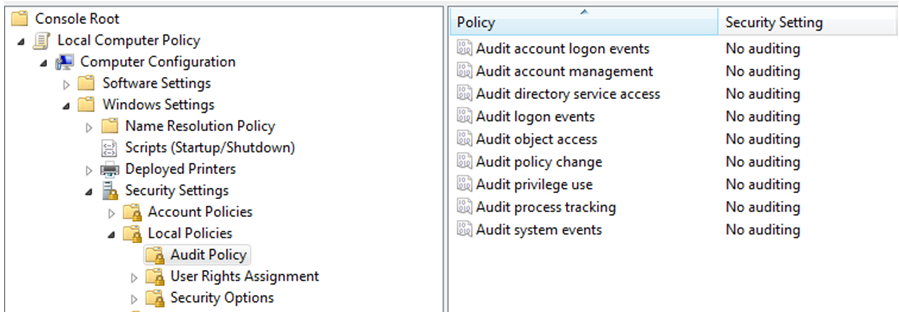

في هذه المقالة سوف يتم التركيز على تحليل Windows Event Logs والتي تعتبر مصدر مهم لمعرفة الأحداث التي تحصل للنظام ويمكن أن تخبر إذا ما كان هناك احتمال هجوم على النظام . السجلات تضم كل ما يتم إنشاؤه نتيجة لـ auditing policy المعدة على النظام ، يمكن عرض السياسات عن طريق تشغيل الأمر MMC .

Auditing Policy ببساطة هي عبارة عن بعض السياسات التي يمكن إعدادها في النظام لمتابعة حدث معين لتناسب احتياجات الأمن في النظام .

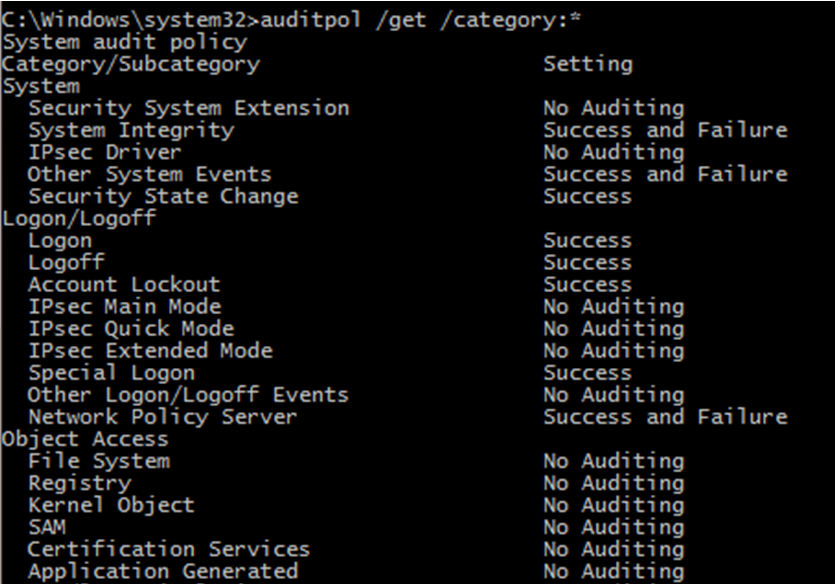

يمكن أيضا استخدام أداة auditpol لعرض وتعديل السياسات

لأنظمة ڤيستا windows event logs موجودة في المسار

في المسار يوجد ملف بامتداد EVTX. وهذا الامتداد الجديد بخلاف القديم EVT الذي كان لويندوز اكس بي ، بالنسبة لأنظمة Windows 7/2008 السجلات ليست فقط مقصورة على سجلات النظام فقط بل البرمجيات والخدمات أيضا يمكن أن يتم تسجيل أحداثها فعلى سبيل المثال برنامج Symantec Endpoint ملف “Symantec Endpoint Protection Client.evtx” يحتوي على سجلات خاصة به . تصنيفات السجلات بحسب شركة Microsoft موصوفة هنا .

سوف نركز على ثلاث ملفات مهمة :

1- Application.evtx

يحتوى على سجلات أحداث للبرمجيات مثل برنامج إدارة قواعد البيانات

2- System.evtx

يحتوى على سجلات خاصة بالمحاولات الناجحة و الفاشلة للدخول إلى النظام أيضا إضافة ، حذف ، تعديل ملفات أو عناصر إدارة في النظام

3- Security.evtx

يحتوى على سجلات خاصة بالعناصر الخاصة بنظام التشغيل مثل فشل في القرص الصلب أو فشل في تحميل أحد عناصر النظام أثناء التشغيل

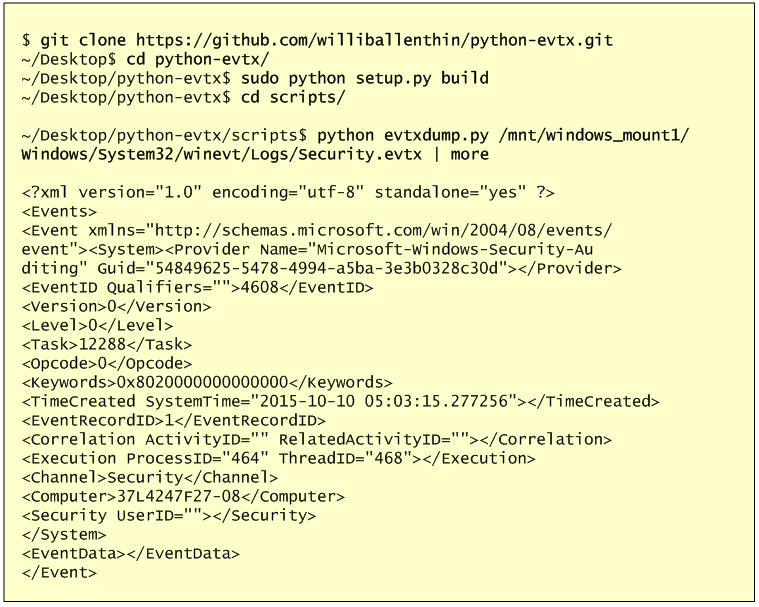

لتحليل هذه السجلات هناك أدوات مجانية ومفتوحة المصدر متوفرة مثل Plaso engine أيضا أداة Python-evtx من تطوير Willi Ballenthin هذه الأداة لديها القدرة على قراءة ملفات EVTX , الأداة لها modules كثيرة منها evtxdump.py .

الصورة التالية توضح طريقة استخدام الأداة في SIFT .

أيضا يمكن استخدام أدوات أخرى مثل Windows Event Log Parser او أيضا يمكن استخدام Event Viewer الافتراضي الخاص بويندوز , خيار آخر يمكن استخدام أداة wevtutil.exe

الصورة التالية توضح طريقة استخدام أداة wevutil.exe لفتح وةاستعلام EVENT LOGS , المثال الأول لا يقوم بفلترة أي شي أما المثال الثاني تم استخدام XML filter لفترة الاستعلام

يجب الانتباه إلى أن الجهاز ليس جزءا من domain لذلك الأحداث يتم تسجيلها في Security.evtx محليا , إذا كان الجهاز جزء من domain سوف يتم تسجيلها في domain controller .

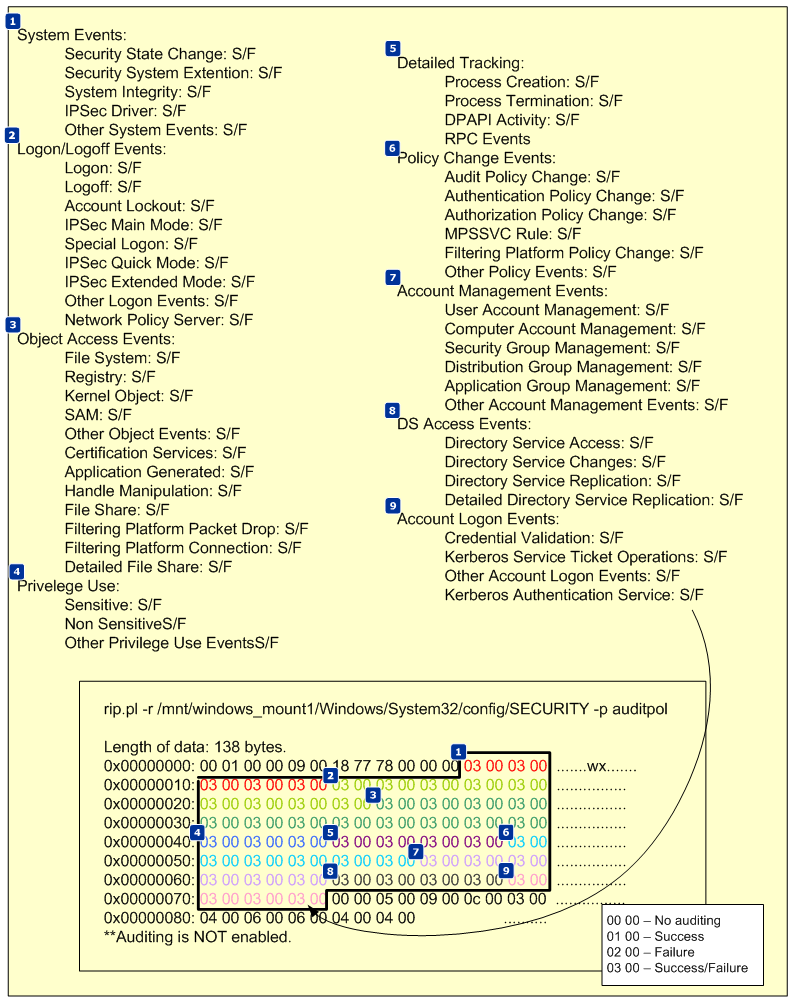

الآن سوف نلقي نظره على Audit Policy Settings لمعرفة الأحداث التي يتم تسجيلها في النظام ، حتى نتمكن من قراءة السياسات يجب أن نستخرجها من ملف موجود في المسار

اداة RegRipper تمكننا من تحليل و استخراج المحتوى الخاص بالملف و لكن توجد بعض المشاكل في حالة استخدمتها مع ويندوز 7 .

الباحث Teru Yamazaki قام بنشر ورقة عن البنية الخاصة بالملف الذي يحتوي على السياسات قد تكون مفيدة أيضا .

الصوره التالية توضح الإعدادات المحتملة للسياسات التي يمكن تسجيلها

Teru Yamazaki قام ببرمجة online tool تمكننا من تحليل المعلومات بشكل تلقائي ، يمكنك أخذ المعلومات من سجل security باستخدام أداة RegRipper ووضعها في الموقع وسوف يتم عرض النتائج .

النتائج باللغه اليابانية ولكن يمكن استخدام مترجم جوجل .

-----------------------------------------------------------

ترجمة لمقال : DIGITAL FORENSICS – SUPERTIMELINE & EVENT LOGS